我們在前幾期的電子報裡談論了許多關於妥善運用數據分析所能獲得在網路維運以及資安強化等工作上的效益,然而有一個關鍵因子深深影響上述效益實現的成敗,那就是原始數據的取得。如果數據資料不完整;甚至遇到更糟的情況:用來作為分析的數據其內容根本就是錯誤的,那麼最終分析的結果自然就失去了可靠性。市面上SIEM(Security Information and Event Management)產品還是依賴被動接收方式去獲取絕大部份的數據,缺少主動產出的機制。

在另一個場景裡,勒索病毒(Rasomware)肆虐企業組織的情況愈演愈烈,針對內網每部終端設備的每筆連線進行監控與分析變成一項不可或缺的維運任務。然而流量分析(Flow Analysis)需要路由器以及交換器所吐出的NetFlow 或是 sFlow數據,最大困難是:並非所有的網路交換器都支援NetFlow/sFlow的吐出功能。此外,由於產出Flow數據會耗損路由器與交換器的CPU資源,這也令許多網路管理者對於開啟NetFlow/sFlow功能抱持保留態度。sFlow雖然使用封包取樣(Sampling)方式降低CPU的損耗,但是取樣作法使得大多數的流量行為未被紀錄而導致分析結果嚴重失真,從資安防護的角度看來助益並不多。

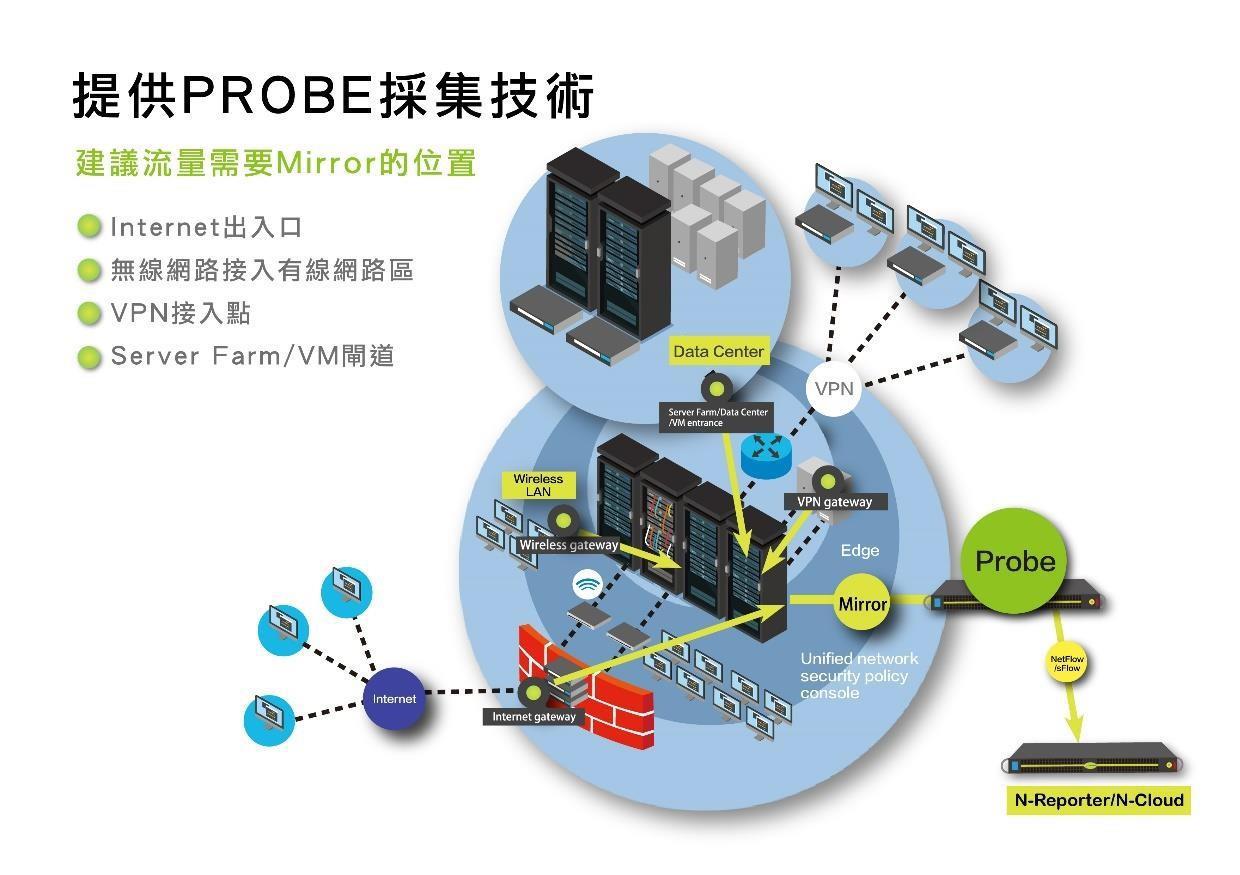

N-Partner公司開發生產N-Probe產品就是為了解決上述數據取得的問題。N-Probe具有部署容易且運作上幾乎不影響網路交換器設備效能之優點,原因是大多數的交換器皆支援鏡像(Mirror Port)功能,使用者只要把複製的Mirror流量接入到N-Probe即可。N-Probe能做到1:1的流量紀錄產出,也就是將每筆網路連線都記錄下來並轉成NetFlow v5/v9標準格式輸出。

對網路管理者來說,流量分析是維運工作中非常重要的一環,因為透過好的Flow的解析工具(諸如N-Partner公司生產的N-Reporter/N-Cloud產品),能夠清楚知道環境中所有的網路使用行為、封包流向、用量統計等重要訊息,當網路發生異常,可以快速定位根源,協助網路管理者進行排錯。N-Probe讓流量分析變成一件非常簡單的工作。

N-Probe提供軟體版與硬體版,因應不同客戶之需求。軟體版支援於虛擬化平台,如VMware;硬體產品則可搭配用戶端網路環境,提供多種形態的介面,如配置1G,10G與40G介面之Mirror Traffic網路接入埠(Interface)。運作效能方面,N-Probe可以做到將40 Gbps Mirror Traffic轉換成1:1 NetFlow數據輸出之能力。

要做好全域的流量監控與使用者行為分析,必須在重要的網路節點進行流量採集,諸如Internet出入閘道、資料中心的核心交換器、分支單位透過VPN連回至總部的接入點、無線網路接入有線網路之處等,建議應透過鏡像設定將流量Mirror出來,接入N-Probe後轉換成1:1的NetFlow數據送到流量分析設備,確切掌握網路連線行為。

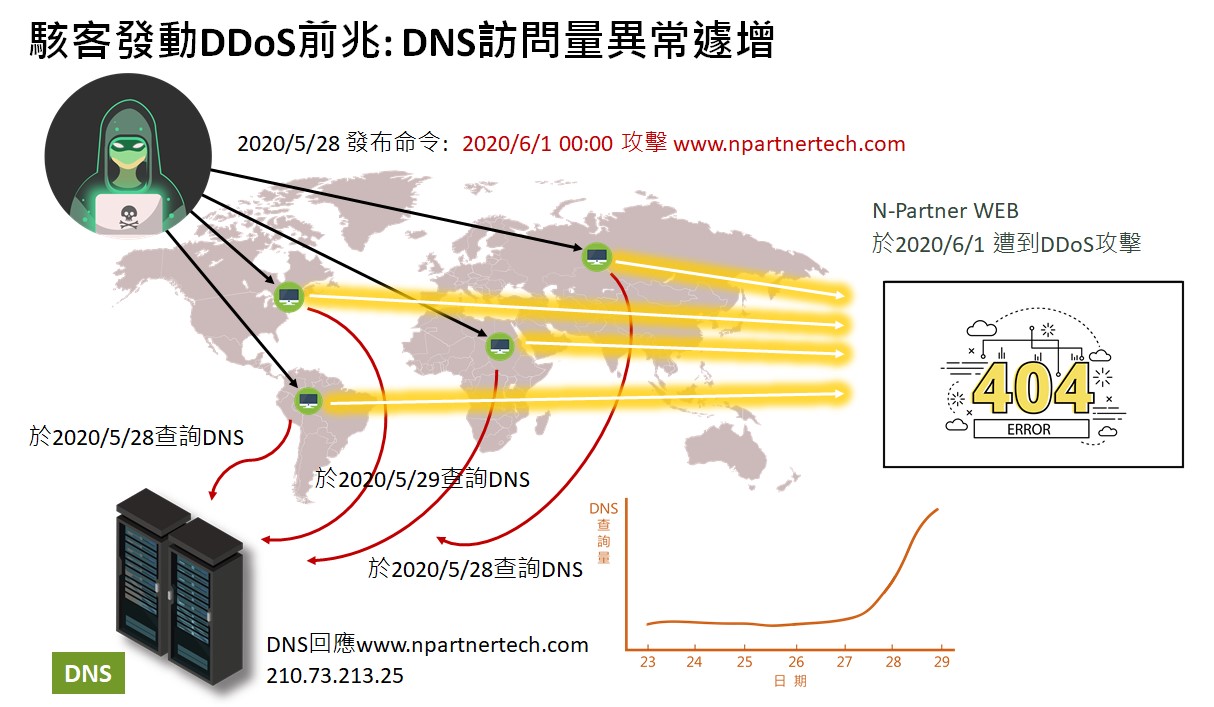

除了產出NetFlow數據之外,N-Probe還能擔任更多應用層(Application Layer)數據發覺工作,首期推出DNS日誌產出。DNS日誌的收集與分析日益獲得重視,目的是了解使用者的上網偏好以及加強資安防禦能力。近年來網路防禦領域一直希望找到能有效提前預測DDoS攻擊即將來臨的警示訊號,其中,分析DNS訪問紀錄就是一個可行的方法。研究發現:駭客驅動網軍發動DDoS攻擊前夕,遭鎖定目標的相關域名會出現高於平常的DNS詢問,詢問來源眾多而且陌生(首次或是過去鮮少訪問)。完整收集並分析DNS日誌會是提早得知可能到來的DDoS癱瘓威脅之有效作為。

網路管理者可以將DNS伺服器群前方上連線路鏡像複製到N-Probe,N-Probe能把流量中所有DNS查詢與回應紀錄轉換成DNS日誌(DNS Log),以Syslog方式發送給N-Cloud / N-Reporter或是三方日誌軟體進行儲存與分析。

延續本期N-Probe的應用,我們將在下一期介紹網路效能監控(Performance Monitor)的作法,從不同的量測點對網路線路延遲、網站瀏覽延遲等數據進行產出,再由分析平台N-Cloud/N-Reporter進行分析,協助網路管理者掌握網路的品質良莠動態。

想知道更多N-Partner解決方案,或是產品的詳細功能與細部規格,請來信聯繫洽詢:sales@npartnertech.com